Es kann ein echter Schock sein: Die eigene WordPress-Seite wurde gehackt. Schadsoftware hat sich eingenistet und die Webseite funktioniert nicht mehr so, wie sie soll. Im schlimmsten Fall hat auch Google schon von der Attacke Wind bekommen und die Seite gleich mal auf eine Schwarze Liste gesetzt. Das Wichtigste ist jetzt: Ruhe bewahren.

Nicht in Panik verfallen. Pragmatisch und logisch vorgehen. In unserem Artikel zeigen wir euch, was ihr jetzt Schritt für Schritt machen solltet – und wie ihr eure WP-Installation in Zukunft vor Angriffen schützen könnt.

Vorab: Warum werden WordPress-Seiten so oft gehackt?

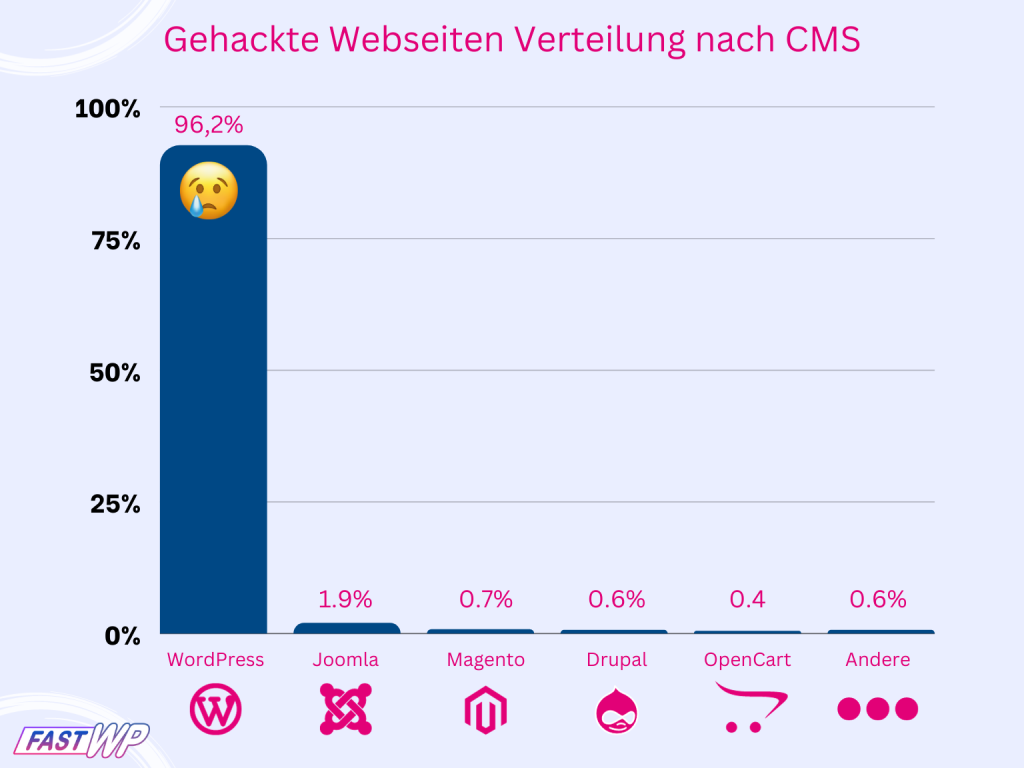

Infodiagram über die Verteilung der gehackten Webseiten nach CMS für das Jahr 2022 (Quelle: Securi)

WordPress ist Opfer seines eigenen Erfolges geworden. Das CMS ist ein beliebtes Ziel für Hacker, da es einfach so weit verbreitet ist. Ein Angriff „lohnt“ sich für Hacker, da sich im Grunde immer eine Installation im Web finden lässt, bei der die Sicherheit nicht an höchsten Stelle steht.

Hinzu kommt auch, dass WordPress nicht alleine für sich steht, sondern Nutzer in der Regel gleich mehrere Plugins von Drittanbietern im Einsatz haben. Über diese Erweiterungen schleichen sich Angreifer oft ein – doch auch ein nicht sicheres Passwort der Betreiber kann ein beliebtes Angriffsziel sein. Zuletzt muss auch die Sicherheit auf dem Server stimmen, wobei die Verantwortung hier zumindest bei Shared-Hosting-Paketen zum Teil beim Hosting-Anbieter liegt.

WordPress-Seiten können aus verschiedenen Gründen Ziel von Cyberangriffen werden. Im Folgenden sind die häufigsten Schwachstellen aufgeführt:

Schwache Passwörter:

Eine der verbreitetsten Schwachstellen ist die Verwendung schwacher Passwörter. „Passwort“ ist erstaunlicherweise immer noch eines der am meisten genutzten Passwörter weltweit. Starke und einzigartige Passwörter sind essenziell, nicht nur für den Administratorzugang deiner WordPress-Seite, sondern auch für alle Nutzerkonten sowie für weitere Bereiche wie FTP-Zugänge und dein Hosting-Konto.

Nicht aktualisierte Software:

Eine weitere Gefahrenquelle ist veraltete Software. WordPress, seine Plugins und Themes erhalten regelmäßig Sicherheitsupdates. Es ist entscheidend, diese Updates zeitnah zu installieren, um bekannte Sicherheitslücken zu schließen und deine Seite vor Angriffen zu schützen.

Unsichere Quellen für Code:

Die Verwendung von Plugins und Themes aus zweifelhaften Quellen kann ein großes Sicherheitsrisiko darstellen. Kostenlose WordPress-Themes und Plugins sollten ausschließlich aus dem offiziellen WordPress-Verzeichnis bezogen werden. Bei Premium-Produkten ist es wichtig, den Ruf des Anbieters zu überprüfen und auf Empfehlungen vertrauenswürdiger Personen oder Plattformen zu achten. Von sogenannten “nulled” Plugins, also geknackten Premium-Plugins von dubiosen Websites, solltest du unbedingt die Finger lassen, da diese oft dazu dienen, Schaden anzurichten oder sensible Daten zu stehlen.

Wie erkenne ich eine gehackte WP-Installation?

So vielfältig wie die Angriffe selbst können auch die Ergebnisse ausfallen. Oft bemerken Seitenbetreiber gar nicht unmittelbar, dass ihre Installation Opfer eines Angriffes wurde. Das stellt sich dann erst heraus, wenn Google oder Antiviren-Programm anfangen, vor dem Besuch der Webseite zu warnen.

Je nach Art der Schadsoftware kann es auch vorkommen, dass plötzlich neue Inhalte der Seite hinzukommen, die von den Betreibern nicht erstellt wurden. Auch neue User sind keine Seltenheit. In diesem Fall haben Angreifer bereits die Kontrolle über den Admin-Bereich erlangen können und sichern sich mit zusätzlichen Benutzern quasi ab, immer wieder angreifen zu können.

Möglich ist auch, dass der Hoster selbst einschreitet und vor installierter Malware oder Spam warnt. Es kann dann durchaus vorkommen, dass der Hoster die Webseite automatisch abschaltet und den Besitzer per E-Mail informiert.

Die offensichtlichste Art der gehackten Webseite betreffen visuelle Veränderungen, also neue Links, Unterseiten oder gar eine komplette Veränderung des Webseiten-Designs, inklusive Werbung für Spam-Seiten.

Die WordPress-Seite wurde gehackt: So geht ihr jetzt vor

Schritt 1: Keine Panik – wir bekommen das hin

Ruhe bewahren zahlt sich jetzt aus. In Panik zu geraten macht die ganze Sache wirklich nicht einfacher. Alle Probleme lassen sich mit den richtigen Werkzeugen und dem richtigen Wissen aus der Welt schaffen.

Schritt 2: Passwörter ändern, Zwei-Faktor-Authentifizierung einführen

Solltet ihr den Verdacht oder schon eine Bestätigung darüber haben, dass die Seite angegriffen wurde, dann müssen unmittelbar die Passwörter geändert werden. Hier sollte nicht nur der Account des Besitzers beachtet werden, sondern die aller Benutzer – auch wenn sie vielleicht nur über Leserechte verfügen. Fallen euch dabei neue Nutzer auf, die ihr selbst nicht angelegt habt, werden diese gelöscht.

Es lohnt sich auch, eine globale Rücksetzung aller Nutzerpasswörter durchzuführen. Dabei helfen Plugins wie Force Strong Passwords. Nutzer werden dann aufgefordert, ein neues Passwort zu erstellen. Mit dem alten kommen sie nicht mehr rein.

🤓 Tipp: Nicht nur die Passwörter für den WordPress-Login sollten geändert werden, sondern auch die der Datenbank (MySQL) und die der FTP-Zugänge. Auch das Zugangspasswort zum Hoster sollte geändert werden.

Neue Passwörter sollten lang und komplex sein, über Groß- und Kleinbuchstaben sowie Zahlen und Sonderzeichen bestehen. Im Idealfall wird anschließend auch gleich eine Zwei-Faktor-Authentifizierung eingeführt (mehr dazu später).

Sollten Hacker unmittelbar wieder angreifen, kann eine doppelte Authentifizierung Gold wert sein.

Schritt 3: Backup erstellen, Seite offline nehmen

Auch wenn es nicht unbedingt logisch klingt, sollte ein Backup der infizierten Seite erstellt werden. Das hilft später bei der Analyse und es lässt sich auch im Nachhinein beweisen, dass die Seite angegriffen wurde.

Bei der Sicherung sollte die Datenbank nicht vergessen werden. Mit einem Backup wird auch Hosting-Anbietern vorgegriffen, die ein infizierte Seite von sich aus löschen könnten.

Anschließend stellt ihr eure WordPress Webseite unbedingt in den Wartungsmodus, damit neue Besucher nicht mit einer gehackten Seite konfrontiert werden. Auch für Google ist es natürlich hilfreich, keine infizierte Seiten in den Suchergebnissen zu präsentieren, da die Domain sonst auf eine Schwarze Liste gesetzt werden kann.

Zu guter Letzt möchte es auch das deutsche Telemediengesetz, dass Webseiten sicher sind. Dienstanbieter müssen dafür Sorge tragen.

Schritt 4: Webseite und Computer scannen lassen

Kommen wir nun zur Frage, was denn eigentlich gehackt wurde. Da Angriffe nicht immer gleich als solche zu erkennen sind, lohnt sich zunächst ein automatisierter Scan. Dieser kann über Erweiterungen wie Wordfence Security durchgeführt werden.

Das umfangreiche Plugin überprüft alle Dateien von WordPress selbst sowie die von installierten Themes und Plugins auf möglichen Schadcode – unabhängig davon, ob sie gerade aktiv oder inaktiv sind. Änderungen im Vergleich zu Originaldateien werden angezeigt, sodass er oder die Übeltäter schnell identifiziert und teilweise automatisch repariert werden können.

🤓 Tipp: Die Webseite auf Fehler scannen zu lassen bietet sich auch dann an, wenn das Ziel des Angriffs vermeintlich schon stark eingegrenzt werden kann. Auch wenn „nur“ ein neuer User plötzlich auftaucht, bleibt es in den seltensten Fällen bei nur einem Problem.

Neben der WP-Installation auf dem Server sollte auch der eigene Computer gescannt werden. Nicht selten kommt es vor, dass ein Angriff lokal über einen Trojaner beginnt, der sich auf die Suche nach Passwörtern macht.

Ist die Webseite später repariert, kann das nervige Spiel unter Umständen gleich wieder von vorne losgehen.

Schritt 5: Webseite reparieren, Hacks beseitigen

Im nächsten Schritt geht es dann wirklich ans Eingemachte. Wie genau hier vorgegangen werden soll, ist pauschal nicht immer leicht zu beantworten, da sich je nach Ausgangslage und Art des Angriffs verschiedene Vorgehensweisen anbieten.

Wichtig ist in jedem Fall, seine eigenen Kompetenzen richtig einzuschätzen. Einen Experten zurate zu ziehen lohnt sich – insbesondere dann, wenn es sich um den ersten Angriff handelt.

Besteht ein Backup, bei dem ihr sicher seid, dass es vor dem Angriff erstellt wurde, kann sich das Einspielen lohnen. In diesem Fall sollte aber dennoch unbedingt die Seite später erneut gescannt und alle Passwörter neu vergeben werden. Kommen keine Hinweise nach dem Scan, hat sich die Sache im besten Fall bereits erledigt.

Trotzdem sollten für die Zukunft Vorkehrungen getroffen werden, um es Angreifern so schwer wie nur eben möglich zu machen.

Besteht keine Sicherung oder ihr seid euch nicht sicher, ob diese nicht auch schon infiziert ist, dann muss ein anderen Weg eingeschlagen werden. Hier werden die infizierten Dateien händisch entfernt. Die Ergebnisse des Scans werden Schritt für Schritt abgearbeitet – und auch der lokale Computer wird dabei nicht vergessen.

Schritt 6: WordPress, Plugins und Themes genau untersuchen

Malware nistet sich in der Regel entweder in den Dateien von WordPress, in einem Plugin oder einem Theme ein.

Ist WordPress selbst das Ziel der Attacke, dann haben einige andere Betreiber sicher mit dem gleichen Problem zu kämpfen. Ist die Sicherheitslücke bekannt und gepatcht, dann reicht es bereits, WordPress zu aktualisieren.

Versteckt sich der Übeltäter in einem Plugin – oder hat das Plugin selbst womöglich nicht die besten Absichten, dann befindet sich die Schadsoftware im entsprechenden Verzeichnis unter /wp-content/plugins/. Infizierte Plugins werden gelöscht – es gibt immer eine Alternative. Einzelne Dateien statt Ordner in dem Verzeichnis zu löschen empfiehlt sich nicht.

Ganz ähnlich sieht es aus, wenn WordPress-Themes der Ursprungsort des Angriffs ist. Auch in diesem Fall sind die Hersteller des Designs oft bereits informiert und bieten idealerweise bereits ein Update an, um die Sicherheitslücke aus der Welt zu schaffen. Gibt es die Aktualisierung (noch) nicht, dann macht ihr euch selbst auf den Weg nach /wp-content/themes/name-des-themes/ und entfernt das Design, falls ihr es nicht benutzt. Handelt es sich um ein aktives Theme, solltet ihr euch vorher nach Alternativen umschauen und es installieren.

Mitunter kommt es auch vor, dass sich vermeintliche Bild-Dateien im Ordner Uploads einnisten. In Wirklichkeit handelt es sich aber nicht um harmlose .jpgs, sondern um Mittel, um Schadcode versteckt auszuführen. Falls Bilder oder das Upload-Datum verdächtig vorkommen, werden sie entfernt.

Schritt 7: Diese Dateien unbedingt genau anschauen

Viele Angriffe haben zentrale Dateien zum Ziel, die entsprechend genau auf Veränderungen untersucht werden müssen. Dazu gehört unter anderem die Datei .htaccess, die sich im Stammverzeichnis des Servers befindet. Einträge, die dort nicht hingehören, werden entfernt.

So sieht eine .htaccess bei WordPress im ursprünglichen Zustand aus:

# BEGIN WordPress

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ – [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

# END WordPress

🤓 Tipp: Seid ihr euch nicht sicher, was genau in die .htaccess gehört, dann löscht die Datei ganz. So verschwinden zwar eingerichtete Permalinks temporär, doch diese lassen sich leicht wieder neu erstellen.

In eurem Theme-Verzeichnis solltet ihr euch diese Dateien ganz genau ansehen und auf Veränderungen überprüfen:

- index.php

- header.php

- footer.php

- functions.php

Auch der letzte Änderungszeitpunkt kann ein mögliches Indiz für einen Angriff sein. Falls dieses einfach komisch wirkt, sollte ebenfalls bereinigt werden.

Schritt 8: Schadsoftware über externe Werbung

Angriffe können auch über Drittanbieter zustande kommen. Sind Skripte auf der Webseite im Einsatz – zum Beispiel, um externe Werbebanner einzublenden – dann stellt das auch immer ein mögliches Sicherheitsproblem dar. Auch wenn es hier keinen absoluten Schutz gibt (es sei denn, man verzichtet ganz auf Werbung) sollte zumindest sichergestellt werden, nur mit seriösen Partnern zusammenzuarbeiten.

Jetzt aber: WordPress sicherer machen

Ist der Angriff abgewehrt und die Seite läuft wieder zu 100 Prozent rund, dann ist das Kapitel fast abgeschlossen. Jetzt bleibt nur noch, die WP-Installation sicherer zu gestalten, damit Angriffe in Zukunft keine Chance mehr haben.

😎 Hier findest du den ultimativen Leitfaden um deine WordPress Seite sicher zu machen!

WordPress sollte immer aktuell gehalten werden: Viele Angriffsmöglichkeiten ergeben sich schlicht daraus, dass Seitenbetreiber ihre Installation nicht auf dem neuesten Stand halten. Hacker haben so spätestens nach ein paar Jahren leichtes Spiel, da Patches nicht eingepflegt wurden und Sicherheitslücken quasi nur darauf warten, ausgenutzt zu werden.

Das gilt auch für Plugins und Themes, aktive wie inaktive.

Plugins nicht einfach blind vertrauen: Auch wenn es verlockend ist und eine Erweiterung genau die gewünschte Funktionalität bietet – jedes Plugin hat seine eigenen Sicherheitsrisiken. Populäre Plugins werden gerne mal attackiert, während neue Plugins, die nur auf wenigen Installationen im Einsatz sind, in vielen Fällen leider (noch) nicht ein Optimum an Sicherheit bieten.

Ungenutzten Ballast entfernen: Sind Plugins und Themes zwar installiert, aber schon länger nicht mehr im Einsatz, dann sollten sie entfernt werden. Je weniger Angriffsfläche geboten wird, desto besser. Das gilt übrigens auch für alte, nicht mehr genutzte Webseiten, die sich vielleicht noch in einem Unterverzeichnis auf dem Server befinden.

Wird WordPress hier nicht dauerhaft auf dem aktuellen Stand gehalten, muss die Seite einfach verschwinden.

Hat Google die Seite bereits auf eine Schwarze Liste gesetzt, sollte die Suchmaschine nach(!) der Bereinigung über die Webmaster Tools über die Entfernung der Schadsoftware informiert werden. Dies geschieht über den Button Seitenstatus, wo unter anderem ein neues Review der Webseite angefordert werden kann. Google meldet sich nach erneuter Überprüfung per E-Mail, das kann aber ein paar Tage dauern.

WordPress schützen mit NinjaFirewall

Mein persönlicher Favorit und eine der Pflichtinstallationen auf jeder Seite ist NinjaFirewall.

Es handelt sich hier nicht um eines der vermeintlichen “All in One” Lösungen, bietet aber aus meiner Sicht eine Lösung die performant und effektiv zu einer sichereren WordPress Webseite beitragen kann.

Einige der Schlüsselfunktionen von NinjaFirewall sind:

- Intrusion Detection und Prevention: Ein Frühwarnsystem, das verdächtige Aktivitäten erkennt und blockiert.

- Brute-Force-Schutz: Verhindert wiederholte Anmeldeversuche, um unbefugten Zugriff abzuwehren.

- Malware-Scanner: Überprüft Deine Dateien regelmäßig auf schädliche Software.

- Echtzeit-Überwachung: Behält den Datenverkehr im Auge und reagiert sofort auf potenzielle Bedrohungen.

- Einfache Konfiguration: Trotz seiner Komplexität ist NinjaFirewall benutzerfreundlich und lässt sich leicht einrichten.

Für weitere Infos zum Plugin, geht es hier zum Artikel über NinjaFirewall.

WordPress schützen mit iThemes Security

Eine weitere Möglichkeit, um WordPress sicherer zu gestalten, ist die Erweiterung iThemes Security, früher als Better WP Security bekannt. Das Plugin ist bei fast einer Million Installationen im Einsatz und kann auf beste Bewertungen verweisen. Von den gleichen Entwicklern stammt auch der beliebte BackupBuddy.

iThemes Security bietet gleich mehr als 30 verschiedenen Methoden, um WordPress zu schützen. Darunter fallen unter anderem eine Zwei-Faktor-Authentifizierung über Google oder den Dienst Authy, ein Angriffsschutz vor Brute-Force-Attacken, ein Online-Dateivergleich sowie ein Malware-Schutz, bei dem die Webseite täglich überprüft wird.

Der Faktor Mensch sollte aber trotz automatisierter Lösungen nicht außer Acht gelassen werden. Einfach zu erratende Passwörter, die Nutzung des Usernamens „admin“ und Update-Faulheit führen in den seltensten Fällen zu einem guten Ergebnis.

Mitunter tue ich mir schwer solche “All in one, ich brauch mir keine Sorgen mehr zu machen” Lösungen vorzustellen. iThemes Security kann deine WordPress Sicherheit in jedem Fall unterstützen und verbessern, ist aber kein Garant für die 100% sichere Seite.

Fazit

Niemand schlägt sich gerne mit infizierten Webseiten herum. Deshalb ist Vorbeugung wichtig – doch auch wenn es mal brennt, ist das nicht das Ende der Welt. Gehackte Webseiten lassen sich wieder reparieren. Viel Zeit solltet ihr euch dabei aber nicht lassen, denn wenn Suchmaschinen, Antiviren-Programme und Browser vor dem Besuch der Seite warnen, kann es einige Zeit dauern, bis sich die Lage wieder normalisiert.

Nach der Bereinigung sollten die genannten Hinwiese zur Sicherheit beherzigt werden, damit der Angriff wirklich auch der letzte war.

Eine Antwort

Am besten wird man aktiv, bevor die Website gehackt wurde. Bedeutet: Kontinuierlich Backups zu machen und diese nicht nur auf dem Webserver zu sichern, regelmäßige Updates des Core-Systems und der Plugins, Sichere Passwörter und einige grundlegende Sicherheitsanpassungen am System. Eine gesunde Vorsicht ist natürlich auch nicht schlecht.

Wenn es dann trotz aller Vorkehrungen trotzdem zu einer gehackten Website kommt, hat man wenigstens eine Möglichkeit, diese wieder herzustellen, denn 100%ige Sicherheit gibt es ja bekanntlich nicht.